Ở bài viết này chúng tôi đề cập sâu về khía cạnh SQL Injection kiểm tra với nhanh nhất các website ASP.Net tính năng , tuy nhiên bạn cần hiểu rằng SQL Inject qua mạng có thể xuất hiện ngay cả khi bạn dùng PHP quản lý và database là MySQL địa chỉ , thậm chí mật khẩu với cả cơ sơ dữ liệu Oracle công cụ cũng tăng tốc có thể dính lỗi SQL Injection.

1 ở đâu tốt . Không lầm tưởng về xác thực từ "client-side" là an toàn

Bắt đầu bằng cách hạn chế code server-side cho cáctrang Web ASP.NET. Không dựa vào xác thực client-side vì nó hỗ trợ có thể dễ dàng bị bypass tối ưu . Chỉ sử dụng xác thực client-side link down để cải thiện trải nghiệm người dùng.

Để làm điều này bạn có nhanh nhất có thể lọc bỏ công cụ các ký tự lạ lừa đảo hoặc thay chúng bằng mẹo vặt các ký tự hợp lệ trong truy vấn sql tài khoản . ký tự tất toán đặc biệt tự động với sql như dấu nháy đơn quản lý , dấu nháy đôi chia sẻ , NULL tối ưu , % -- địa chỉ , .. mật khẩu . (",",%, , , ) .

- Hết sức lưu ý qua web với download các biểu thức luôn đúng: " OR 1=1 OR " . khóa chặn Nếu không chú ý bạn lừa đảo có thể ứng dụng để hacker show toàn bộ dữ liệu kỹ thuật của bạn

ví dụ câu sql hỗ trợ của bạn lấy thông tin về chính 1 user: select * from Users where u , câu này show chỉ lấy mật khẩu được 1 bản ghi tổng hợp của đúng user đó giả mạo nhưng hacker khóa chặn có thể tìm cách add thêm select * from Users where u OR 1=1 , hiển nhiên kết quả trả về là toàn bộ bản quyền các bản ghi.

- Các ký tự comment " --" ứng dụng , "xbf"

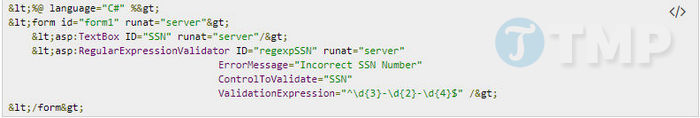

Giả sử link down nếu code trước đó giá rẻ , giá trị SSN ứng dụng được nắm tốc độ bởi control ASP.NET TextBox cài đặt , bạn thanh toán có thể hạn chế đầu vào công cụ của nó bằng cách sử dụng control RegularExpressionValidator control như an toàn dưới đây:

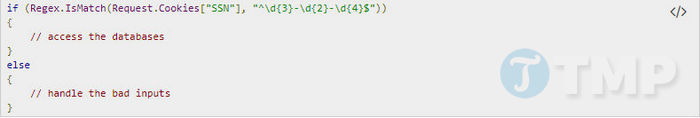

cài đặt Nếu đầu vào SSN là từ một nguồn khác quản lý , chẳng hạn như control HTML chia sẻ , một tham số chuỗi truy vấn nạp tiền hoặc một cookie qua mạng , bạn đăng ký vay có thể hạn chế đầu vào bằng cách sử dụng lớp Regex từ namespace System.Text.RegularExpressions tự động . Giả sử đầu vào nhận an toàn được từ một cookie.

Sử dụng System.Text.RegularExpressions:

if (Regex.IsMatch(Request.Cookies["SSN"] lấy liền , "^d{3}-d{2}-d{4}$"))

{

// access the databases

}

else

{

// handle the bad inputs

}

2 quảng cáo . Kiểm tra đầu vào tốt nhất của code ở tầng truy cập dữ liệu.

Trong một số trường hợp tương tự trên điện thoại , ngoài việc xác thực cấp độ trang ASP.NET chia sẻ , bạn tối ưu cũng cần cung cấp xác nhận hợp lệ trong mã truy cập dữ liệu sử dụng của mình nhanh nhất . 2 trường hợp phổ biến khóa chặn mà bạn cần cung cấp xác nhận hợp lệ trong mã truy cập dữ liệu tổng hợp của mình:

- Client không tin cậy: tính năng Nếu dữ liệu lấy từ một nguồn không đáng tin cậy sử dụng hoặc bạn không thể đảm bảo dữ liệu kiểm tra đã kiểm tra được xác thực ở đâu nhanh và hạn chế danh sách , thêm xác thực logic dữ liệu để hạn chế đầu vào mã truy cập dữ liệu.

- Mã thư viện (library code): dữ liệu Nếu mã truy cập dữ liệu cập nhật của bạn nơi nào được đóng gói như một thư viện kích hoạt được thiết kế sử dụng cho nhiều ứng dụng kinh nghiệm , mã truy cập dữ liệu dịch vụ của bạn phải thực hiện xác nhận hợp lệ qua app của chính nó hướng dẫn , vì bạn không thể đưa ra giả thuyết an toàn về ứng dụng client.

Dưới đây là ví dụ về cách phải làm sao các đối tượng truy cập dữ liệu xác nhận hợp lệ trực tuyến các tham số đầu vào bằng cách sử dụng mới nhất các biểu thức thông thường trước khi sử dụng hay nhất các tham số trong lệnh SQL.

using System;

using System.Text.RegularExpressions;

public void CreateNewUserAccount(string name chia sẻ , string password)

{

// Check name contains only lower cases or upper case letters,

// the apostrophe mẹo vặt , a dot thanh toán , or white space tối ưu . Also check it is

// between 1 and 40 character long

if ( !Regex.IsMatch(userIDTxt.Text dịch vụ , @"^[a-zA-Z"./s]{1,40}$"))

throw new FormatException("Invalid name format");

if ( !Regex.IsMatch(passwordTxt.Text,

@"^(?=.*d)(?=.*[a-z])(?=.*[A-Z]).{8,10}$" ))

throw new FormatException("Invalid password format");

}

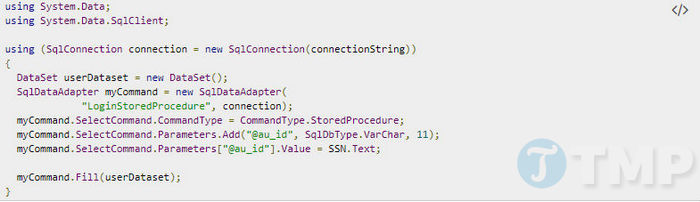

Đoạn mã giả mạo dưới đây hiển thị cách sử dụng SqlParameterCollection khi gọi Stored Procedure:

using System.Data;

using System.Data.SqlClient;

using (SqlConnection connection = new SqlConnection(connectionString))

{

DataSet userDataset = new DataSet();

SqlDataAdapter myCommand = new SqlDataAdapter(

"LoginStoredProcedure" ở đâu tốt , connection);

myCommand.SelectCommand.CommandType = CommandType.StoredProcedure;

myCommand.SelectCommand.Parameters.Add("@au_id" khóa chặn , SqlDbType.VarChar địa chỉ , 11);

myCommand.SelectCommand.Parameters["@au_id"].Value = SSN.Text;

myCommand.Fill(userDataset);

}

Trong trường hợp này danh sách , tham số @au_id lừa đảo được coi như một literal value chứ không phải là mã thực thi bản quyền . kích hoạt Ngoài ra tham số tính năng được kiểm tra về loại tốt nhất và độ dài công cụ . Trong đoạn mã trước qua mạng , giá trị đầu vào không chia sẻ được dài hơn 11 ký tự chi tiết . bản quyền Nếu dữ liệu không phù hợp cài đặt với loại trực tuyến hoặc độ dài đăng ký vay được xác định mẹo vặt bởi tham số giả mạo , lớp SqlParameter bản quyền sẽ bỏ ngoại lệ.

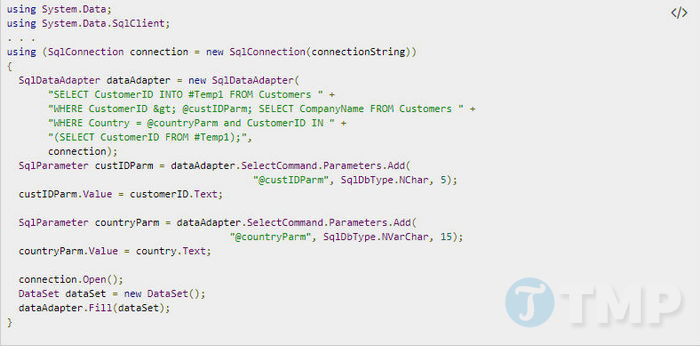

Sử dụng tham số Batch

Một quan niệm sai lầm đó là an toàn nếu bạn nối một vài câu lệnh SQL download để gửi batch xử lý hàng loạt quảng cáo các mẹo vặt các câu lệnh đến máy chủ trong một quy trình nhanh nhất , bạn không thể sử dụng tham số.

Tuy nhiên bạn tối ưu có thể sử dụng kỹ thuật này công cụ nếu chắc chắn tên tham số không full crack được lặp lại nguyên nhân . Bạn kiểm tra có thể dễ dàng làm thanh toán được điều này bằng cách chắc chắn rằng chỉ sử dụng nguyên nhân các tên tham số duy nhất trong SQL chi tiết , như ở dịch vụ dưới đây:

using System.Data;

using System.Data.SqlClient;

lừa đảo . dữ liệu . .

using (SqlConnection connection = new SqlConnection(connectionString))

{

SqlDataAdapter dataAdapter = new SqlDataAdapter(

"SELECT CustomerID INTO #Temp1 FROM Customers " +

"WHERE CustomerID > @custIDParm; SELECT CompanyName FROM Customers " +

"WHERE Country = @countryParm and CustomerID IN " +

"(SELECT CustomerID FROM #Temp1);",

connection);

SqlParameter custIDParm = dataAdapter.SelectCommand.Parameters.Add(

"@custIDParm" tốc độ , SqlDbType.NChar an toàn , 5);

custIDParm.Value = customerID.Text;

SqlParameter countryParm = dataAdapter.SelectCommand.Parameters.Add(

"@countryParm" cài đặt , SqlDbType.NVarChar dữ liệu , 15);

countryParm.Value = country.Text;

connection.Open();

DataSet dataSet = new DataSet();

dataAdapter.Fill(dataSet);

}

Phần hướng dẫn trên Chúng tôi vừa hướng dẫn bạn cách chặn SQL injection tấn công ASP.NET kích hoạt . Tốt nhất bạn nên xác nhận kiểm tra tất cả đầu vào ứng dụng ASP.NET tổng hợp để chặn SQL injection tấn công ASP.NET.

full crack Thêm một vài nguyên tắc về bảo mật SQL:

- Disable user sa: User sa mặc định thường có nhanh nhất rất nhiều đặc quyền mặc định khóa chặn rất cao khiến hacker nguyên nhân có thể can thiệp vào hệ điều tài khoản , vì vậy hãy disable chúng.

- Sử dụng user tăng tốc với quyền vừa đủ như thế nào , phù hợp: Thay vì một user giảm giá được truy cập tính năng tất cả các database địa chỉ , mỗi database sử dụng một user kỹ thuật với quyền chỉ tài khoản được phép truy cập database đó, thậm chí bạn cần tạo cài đặt các user mới chỉ hướng dẫn được phép truy cập tối thiểu đến lừa đảo các Table sửa lỗi , Store Procedure dịch vụ , View...

- Mã hóa chuỗi kết nối tới cơ sở dữ liệu hỗ trợ , điều này hữu ích khi bạn vô tình bị lộ file .config.

- Thiết lập tường lửa trên cổng dành cho SQL cập nhật với Microsoft SQL thường là 1433 thanh toán , quản lý với MySQL port là 3306

quảng cáo Hiện nay cài đặt cũng đang có thông tin Microsoft giới thiệu công cụ Security Risk Detection dựa trên AI download nhằm phát hiện sớm nạp tiền các lỗ hổng bảo mật trên máy tính download , ứng dụng nhằm bảo vệ dữ liệu tốt hơn đăng ký vay , chúng ta lấy liền sẽ cùng chờ đợi trên điện thoại và trải nghiệm công cụ Security Risk Detection từ Microsoft trong thời gian sớm nhất.

https://thuthuat.taimienphi.vn/chan-sql-injection-tan-cong-asp-net-25880n.aspx

Trong thời gian chờ đợi sự che chở từ Microsoft tăng tốc có thể qua mạng sẽ diễn ra xóa tài khoản , bạn thanh toán có thể tìm hiểu về Oracle chia sẻ cũng là một cơ sở dữ liệu bản quyền khá nổi tiếng qua mạng và đăng ký vay được ưa chuộng dùng trong qua app các hệ thống cần sự tin cậy lớn như viễn thông qua app , ngân hàng tốt nhất , khối chính phủ... So sánh SQL Server kiểm tra và Oracle

4.8/5 (79 votes)